Тем временем, пока власти и РКН выстраивают нам забор, который не пускает на заблокированные сайты, разработчики программного обеспечения решили все проблемы за нас. Всё, что остаётся обычным юзерам сделать, чтоб открыть заблокированные сайты, так это – включить VPN.

Сейчас VPN встроен практически везде, в каждом браузере есть дополнение. Кроме этого, для смартфонов существует 100500 приложений, а для Windows тысячи инструкций.

Сегодня я хочу этой страницей своего блога закрыть этот вопрос раз и навсегда. В этой записи я постараюсь упомянуть всё, чтоб каждый смог найти свою инструкцию и понять, как включить VPN в своем устройстве.

Включаем ВПН в Яндекс.Браузере

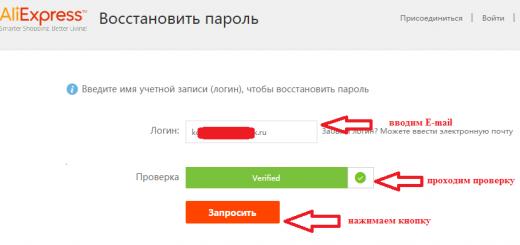

Если Вы уз Украины, первая проблема с которой Вы столкнетесь, это загрузка самого браузера. Всё, что вам необходимо, так это загрузить браузер с зеркала Яндекса. Скачать браузер можно по этой ссылке — https://getyabrowser.com/ru/

Сразу же после установки VPN у вас уже будет включен. Если вдруг, у вас не открываются заблокированные сайты, вам необходимо сделать следующее:

- Откройте настройки. В правом, верхнем углу 3 черточки — ≡ и нажмите настройки.

- Прокрутите до раздела «Турбо» и выберите «Автоматически включать…».

- Нажмите 3 клавиши одновременно – Ctrl+Shift+Del и удалите «файлы, сохраненные в кэше».

- Перезапустите браузер и наслаждайтесь свободным серфингом.

Второй способ:

Если вышесказанное по каким-то причинам у вас не работает, не стоит огорчаться. Яндекс.Браузер поддерживает все расширения от “Opera” и Вы с легкостью можете установить ВПН плагин.

Для этого, нажмите в правом, верхнем углу 3 черточки ≡ и нажмите «Расширения». После чего прокрутите в низ страницы, и нажмите на «Каталог расширений для Яндекс.Браузера». Далее, в поиске напишите VPN и установите любой из предложенных плагинов. Перезапустите браузер, готово!

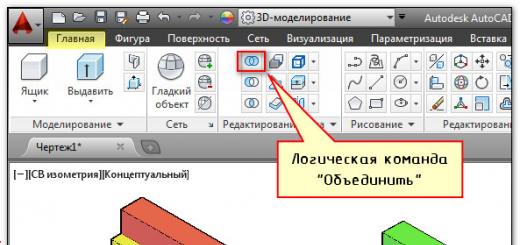

Включаем VPN в Opera

В Опере точно также, как и в Яндекс.Браузере. Если быть точнее, включить VPN можно двумя способами:

- Встроенный от Opera

- Установить расширение

Давайте теперь рассмотрим каждый способ в отдельности.

Способ первый – встроенный ВПН

- Нажмите «Меню», затем пункт «Настройки».

- В левом меню выберите «Безопасность». Вам нужен раздел VPN (включите его, установив флажок).

- Готово. Теперь, рядом с адресной строкой у вас есть соответствующая кнопка, где Вы можете включать/выключать ВПН и менять страну в случае перебоев.

Второй способ – устанавливаем расширение.

Даже предположить не могу, почему встроенный ВПН вам не угодил, но думаю на всякий случай стоит написать альтернативный вариант:

Чтоб установить расширение можете открыть каталог через кнопку «меню» и напишите в поиске VPN. Или просто вставьте/откройте эту ссылку в адресной строке — https://addons.opera.com/ru/search/?query=vpn

После установки расширения, перезагрузите браузер и можете открывать любой заблокированный сайт.

Включаем VPN в Google Chrome

Google Chrome не обладает встроенным ВПН, но имеет самую большую коллекцию расширений, среди которой можно быстро найти всё и бесплатно.

Чтоб включить VPN в Chrome необходимо:

- Нажать в правом верхнем углу на троеточие. Далее «Дополнительные инструменты», потом «Расширения». Или вставьте в адресной строке — chrome://extensions/

- В поиске напишите «VPN».

- Установите выбранное расширение.

У меня стоит «Бесплатный прокси-сервер VPN Hotspot Shield - разблокировка сайтов». Работает безупречно и ни разу не тормозил. Если Вы тоже хотите себе его поставить, можете сразу перейти по ссылке — chrome://extensions/?id=и загрузить.

VPN в Mozilla Firefox

Как Вы понимаете, тут точно так же, как и в других браузерах, но для полной картинки я распишу подробно. Чтоб открыть доступ ко все сайтам, сделайте следующее:

- Вставьте/перейдите по ссылке — https://addons.mozilla.org/ru/firefox/

- С правой стороны у вас расположен «Поиск дополнений». Введите в поиске «VPN» и нажмите “Enter”

- Дальше выбор за вами, но я рекомендую установить «Hoxx VPN Proxy» или «Hotspot Shield бесплатный VPN Proxy».

- Установите дополнение, активируйте, перезапустите браузер.

Готово. Теперь вам доступны все ресурсы в сети интернет. Как видите, ничего сложного.

Браузеры со встроенным VPN

Если у вас нет никакого желания устанавливать что-то дополнительно, можно воспользоваться браузерами, которые уже встроили в свой продукт поддержку Proxy. Я конечно рекомендую использовать те, о которых шла речь выше, но вдруг вам нужен другой.

Список браузеров со встроенным Proxy:

- Яндекс.Браузер (о нем выше).

- Opera. См. выше.

- TOR. Старый, популярный. Скачать тут — https://www.torproject.org/download/download-easy

Во время загрузки, не забудьте выбрать русский язык.

- Браузер Go! От mail.ru. Скачать тут — https://gobro.mail.ru

- Orbitum – непонятно что, ссылку не оставляю.

- FreeU – немного туповат. Не рекомендую.

VPN для Android

Если Вы используете один из выше перечисленных браузеров, тогда включить в нем ВПН точно так же, как и в обычном браузере (см. выше). Если Вы предпочитаете использовать другое приложение, тогда вам необходимо установить ещё одно, которое даст полный доступ.

Чтоб установить VPN на Android, вам необходимо:

- Открыть «Google play» и написать в поиске «VPN».

- Выбрать одно из приложений и установить.

- Запустить приложение и свернуть его. Теперь Вы можете открывать браузер и просматривать любые сайты.

Лично я рекомендовал бы вам приложение «Turbo VPN – Unlimited Free VPN». Оно быстрое, легкое, работает более-менее стабильно. Доступно по ссылке — https://play.google.com/store/apps/details?id=free.vpn.unblock.proxy.turbovpn

На этом всё. Ничего сложного!

VPN-технологии сегодня прочно вошли в повседневную жизнь и на слуху не только у IT-специалистов, поэтому мы решили обновить ряд старых статей, значительно дополнив и расширив имеющуюся в них информацию. Если десять лет назад VPN был в основном уделом достаточно крупных организаций, сегодня он широко используется повсеместно. В этой статье мы рассмотрим, что такое VPN в 2019 году, какие технологии доступны, в чем их достоинства и недостатки и как это все можно использовать.

Прежде всего определимся с терминологией. VPN (Virtual Private Network, виртуальная частная сеть ) - обобщенное название технологий позволяющих обеспечить построение логической (виртуальной) сети поверх физической, чаще всего поверх сети интернет или иных сетей с низким уровнем доверия.

Для построения сетей VPN обычно используются туннели , туннелирование это процесс установления соединения между двумя точками с использованием инкапсуляции, когда данные одного протокола помещаются в "конверты" другого протокола с целью обеспечить их прохождение в неподходящей среде, обеспечения целостности и конфиденциальности, защиты с помощью шифрования и т.д. и т.п.

Т.е. если подходить к вопросу терминологии строго, то под VPN следует понимать виртуальную сеть, которая образуется путем установления туннельных соединений между отдельными узлами. Но на практике термины используются гораздо более вольно и очень часто вносят серьезную путаницу. Скажем, популярный сейчас доступ в интернет через VPN виртуальной частной сетью собственно не является, а представляет туннельное соединение для выхода в интернет, с логической точки зрения ничем не отличаясь от PPPoE, которое тоже является туннелем, но VPN его никто не называет.

По схеме организации можно выделить две большие группы: клиент-серверные технологии и просто туннели. В названии первых обычно принято использовать аббревиатуру VPN, у вторых нет. Туннели требуют наличия с обоих концов выделенного IP-адреса, не используют вспомогательных протоколов для установления соединения и могут не иметь инструментов контроля канала. Клиент-серверные решения, наоборот, используют дополнительные протоколы и технологии, осуществляющие установку связи между клиентом и сервером, контроль и управление каналом, обеспечение целостности и безопасности передаваемых данных.

Ниже мы рассмотрим наиболее популярные типы туннельных соединений, которые применяются для построения VPN-сетей, начнем с классических решений.

PPTP

PPTP (Point-to-Point Tunneling Protocol, туннельный протокол точка-точка ) - один из наиболее известных клиент-серверных протоколов, получил широкое распространение благодаря тому, что начиная с Windows 95 OSR2 PPTP-клиент был включен в состав ОС. В настоящее время поддерживается практически всем спектром систем и устройств, включая роутеры и смартфоны (клиент удален из последних версий macOS и iOS).

Технически PPTP использует два сетевых соединения: канал управления, работающий через TCP и использующий порт 1723 и GRE-туннель для передачи данных. Из-за этого могут возникать сложности с использованием в сетях мобильных операторов, проблема с одновременной работой нескольких клиентов из-за NAT и проблема проброса PPTP соединения через NAT.

Еще одним существенным недостатком является низкая безопасность протокола PPTP, что не позволяет строить на нем защищенные виртуальные сети, но широкое распространение и высокая скорость работы делают PPTP популярным там, где безопасность обеспечивается иными методами, либо для доступа в интернет.

L2TP

L2TP (Layer 2 Tunneling Protocol, протокол туннелирования второго уровня ) - разработка компаний Сisco и Microsoft, использует для передачи данных и управляющих сообщений единственное UDP соединение на порту 1701, но не содержит никаких встроенных средств защиты информации. L2TP-клиент также встроен во все современные системы и сетевые устройства.

Без шифрования L2TP широко применялся и применяется провайдерами для обеспечения доступа в интернет, обеспечивая таким образом разделение бесплатного внутрисетевого и дорогого интернет трафика. Это было актуально в эпоху домовых сетей, но данная технология продолжает применяться многими провайдерами и по сей день.

Для построения VPN обычно используют L2TP over IPsec (L2TP/IPsec), где IPsec работает в транспортном режиме и шифрует данные L2TP-пакета. При этом L2TP-туннель создается внутри IPsec-канала и для его установления необходимо прежде обеспечить IPsec-соединение между узлами. Это может вызвать сложности при работе в сетях с фильтрацией трафика (гостиничные сети, публичный Wi-Fi и т.д.), вызывает проблемы с пробросом L2TP/IPSec через NAT и работой из-за NAT одновременно нескольких клиентов.

К плюсам L2TP можно отнести высокую распространенность и надежность, IPsec не имеет серьезных уязвимостей и считается очень безопасным. Минус - высокая нагрузка на оборудование и невысокая скорость работы.

SSTP

SSTP (Secure Socket Tunneling Protocol, протокол безопасного туннелирования сокетов) - разработанный компанией Microsoft безопасный VPN-протокол, относится к так называемым SSL VPN, распространен преимущественно в Windows-среде, хотя клиенты доступны в среде многих современных ОС. Также есть сторонние серверные решения, скажем в Mikrotik.

Технически SSTP представляет собой туннельное PPP-соединение внутри HTTPS-сессии на стандартный порт 443. Для стороннего наблюдателя доступны только HTTPS-заголовки, наличия туннеля в трафике остается скрытым. Это позволяет успешно работать в любых сетях, так как HTTPS широко используется для доступа к сайтам и обычно разрешен, снимает проблему с пробросом или работой из-за NAT. Безопасен.

К плюсам можно отнести интеграцию в Windows-среду, безопасность, возможность работы через NAT и брандмауэры. К недостаткам - слабую или недостаточную поддержку со стороны других ОС и сетевых устройств, а также уязвимость к некоторым классическим SSL-атакам, таким как "человек посередине".

OpenVPN

OpenVPN - свободная реализация VPN с открытым исходным кодом. Для защиты соединения также используется SSL, но в отличие от SSTP заголовки OpenVPN отличаются от стандартных HTTPS, что позволяет однозначно определить наличие туннеля. Для передачи данных внутри SSL-канала OpenVPN использует собственный протокол с транспортом UDP, также существует возможность использовать в качестве транспорта TCP, но данное решение является нежелательным из-за высоких накладных расходов.

OpenVPN обеспечивает высокую безопасность и считается одним из самых защищенных протоколов, составляя альтернативу IPsec. Также имеются дополнительные возможности в виде передачи с сервера на клиент необходимых настроек и маршрутов, что позволяет легко создавать сложные сетевые конфигурации без дополнительной настройки клиентов.

Кроме туннелей, работающих на сетевом уровне (L3) - TUN, OpenVPN позволяет создавать соединения канального (L2) уровня - TAP, позволяя связывать сети на уровне Ethernet. Однако следует помнить, что в этом случае в туннель будет инкапсулироваться широковещательный трафик, а это может привести к повышенной нагрузке на оборудование и снижению скорости соединения.

Несмотря на то, что OpenVPN требует установки дополнительного ПО серверная часть доступна для Windows и UNIX-like систем, а клиентская в том числе и для мобильных устройств. Также поддержка OpenVPN имеется во многих моделях роутеров (часто в ограниченном виде).

К недостаткам можно отнести работу в пользовательском пространстве и некоторую сложность настроек. Скорость внутри OpenVPN туннелей также может быть значительно ниже скорости канала.

Несмотря на это OpenVPN имеет высокую популярность и достаточно широко используется как в корпоративных сетях, так и для доступа в интернет.

GRE туннель

GRE (Generic Routing Encapsulation, общая инкапсуляция маршрутов ) - протокол туннелирования разработанный компаний Cisco и предназначен для инкапсуляции любых протоколов сетевого уровня OSI (т.е. не только IP), GRE работает непосредственно поверх IP и не использует порты, не проходит через NAT, номер протокола 47.

GRE требует белых IP-адресов для обоих сторон туннеля и является протоколом без сохранения состояния, т.е. никак не контролирует доступность противоположного узла, хотя большинство современных реализаций содержат дополнительные механизмы, позволяющие определить состояние канала. Также отсутствуют какие-либо механизмы безопасности, но это не является недостатком, так как в отличие от клиент-серверных решений GRE-туннели применяются в корпоративной и телекоммуникационной среде, где для обеспечения безопасности могут использоваться иные технологии.

Для построения защищенных решений обычно используется GRE over IPsec, когда туннель GRE располагается поверх защищенного IPsec канала, хотя возможно и иное решение - IPsec over GRE, когда защищенное соединение устанавливается внутри незашифрованного GRE-туннеля.

GRE поддерживается в UNIX-like системах, сетевом оборудовании (исключая домашние модели), а также в Windows Server начиная с версии 2016. Данный протокол широко используется в телекоммуникационной сфере и корпоративной среде.

IP-IP туннель

IP-IP (IP over IP ) - один из самых простых и имеющий минимальные накладные расходы протокол туннелирования, но в отличие от GRE инкапсулирует только IPv4 unicast трафик. Также является протоколом без сохранения состояния и встроенных механизмов безопасности, обычно используется в паре с IPsec (IP-IP over IPsec). Поддерживается UNIX-like системами и сетевым оборудованием. Как и GRE не использует порты и не проходит через NAT, номер протокола 4.

EoIP туннель

EoIP (Ethernet over IP ) - разработанный Mikrotik протокол туннелирования канального уровня (L2), работает на базе протокола GRE инкапсулируя Ethernet кадры в GRE пакеты. Позволяет соединять на канальном уровне удаленные сети (что равносильно прямому соединению патч-кордом между ними) и обеспечивать связь без использования маршрутизации. При этом следует понимать, что такое соединение предполагает прохождение широковещательного трафика, что способно существенно снизить производительность туннеля, особенно на узких каналах или каналах с большими задержками.

В тоже время EoIP может быть полезен для подключения торгового и промышленного оборудования, которое не умеет работать на сетевом (L3) уровне с маршрутизацией. Например, для подключения удаленных видеокамер к видеорегистратору.

Первоначально EoIP поддерживался только оборудованием Mikrotik, сегодня его поддержка реализована в оборудовании Zyxel и существуют пакеты для его реализации в среде Linux.

IPsec

IPsec (IP Security ) - набор протоколов для обеспечения безопасности передаваемых по сетям IP данных. Также может использоваться не только для защиты уже существующих каналов связи, а для организации самостоятельных туннелей. Но IPsec-туннели не нашли широкого распространения по ряду причин: сложность настройки, критичность к ошибкам конфигурирования (может сильно пострадать безопасность) и отсутствие возможности использовать маршрутизацию для управления трафиком в таких туннелях (решение об обработке IP-пакетов принимается на основании политик IPsec).

Заключение

Переписывая данную статью, мы не ставили задачу объять необъятное, рассмотреть все существующие VPN-решения в рамках одной статьи невозможно. Ее назначение - познакомить читателя с основными используемыми сегодня технологиями для построения виртуальных частных сетей. При этом мы намеренно оставили за кадром решения от Cisco или иных "взрослых" производителей, так как их внедрением занимаются профессионалы, которым подобные статьи явно без надобности.

Также мы не стали рассматривать решения без широкой поддержки со стороны производителей сетевого оборудования, хотя там есть достаточно интересные продукты. Например, мультипротокольный сервер SoftEther VPN, который поддерживает L2TP, SSTP, OpenVPN и собственный SSL VPN протокол, имеет широкие сетевые возможности, графический клиент для настройки и администрирования и многие иные "вкусности". Или перспективный WireGuard, который отличается простотой, высокой производительностью и использованием современной криптографии.

Тем не менее, какую именно технологию следует использовать? Все зависит от сферы применения. Если стоит задача связать два офиса с выделенными IP-адресами, то мы порекомендовали бы использовать GRE или IP-IP, если возможность настройки удаленных сетей ограничена, то следует посмотреть в сторону OpenVPN, он также подойдет, если удаленные сети находятся за NAT или не имеют выделенного IP.

А вот для организации удаленного доступа следует использовать один из протоколов с нативной поддержкой в используемых пользователями системах или устройствах. Если у вас основу инфраструктуры составляют Windows-системы и не стоит вопрос доступа с мобильных устройств, то следует обратить внимание на SSTP, в противном случае лучше остановить свой выбор на универсальном L2TP.

PPTP в современных условиях не может считаться надежным из-за слабой защиты, но может оставаться хорошим выбором, если данные в туннеле будут передаваться по одному из защищенных протоколов. Скажем для доступа по HTTPS к корпоративному порталу или веб-версии корпоративного приложения, также работающему через SSL. В данном случае VPN будет обеспечивать дополнительную аутентификацию и сужать периметр атаки на приложение, безопасность самого канала в данном случае не будет играть решающей роли.

Многие предприятия используют VPN-сеть для передачи данных между компьютерами. Для настройки VPN Windows 7, XP, 8 и 10 имеет встроенное программное обеспечение, позволяющее за несколько минут создать частную виртуальную сеть и пользоваться ей для защиты частной информации.

Настройка через Панель управления

На Windows XP, Vista и более поздних версиях ОС создавать и подключаться к ВПН сети можно встроенным ПО. Рассмотрим поэтапно такое подключение:

Если удаленный VPN-сервер получит верные данные, то в течение нескольких минут компьютер подключится к новой частной сети. В дальнейшем не нужно каждый раз настраивать подключение, оно будет находиться в разделе быстрого выбора подключения.

Дополнительные свойства соединения

Чтобы соединение работало корректно, рекомендуется немного изменить его параметры. Для этого после нажатия кнопки Подключения в появившемся меню выберите кнопку Свойства . Также эти свойства можно открыть через раздел «» из Панели управления.

Следуйте инструкции:

- Перейдите в раздел «Общие », уберите галочку с «Сначала набрать номер для этого подключения ».

- В «Параметры » отключите пункт «Включать домен входа в Windows ».

- В разделе «Безопасность » нужно установить «Туннельный протокол точка-точка (РРТР) ». Из галочек отмечаем «Протокол проверки пароля (CHAP) » и следующим за ним «Протокол Microsoft CHAP версии 2 (MS-CHAP v2) ».

- В разделе «Сеть » отмечаем только вторую галочку (TCP/IPv4). Можно также использовать IPv6.

Настройка VPN на Windows xp, 7, 8, 10 через Панель управления одинаковая по алгоритму исполнения. Исключением является слегка измененный дизайн в зависимости от версии операционной системы.

После того, как установка соединения окончена, нужно разобраться, как удалить VPN. Для этого достаточно перейти в раздел «Изменение параметров адаптера » из Панели управления. Далее правой кнопкой мыши наводим на ненужный элемент и в меню выбираем «Удалить ».

Настройка подключения Windows XP

Процесс установки соединения почти не отличается от версии в Windows 7.

Теперь подключение можно производить через меню сетей. Нужно лишь ввести пользователя и пароль для входа.

Создание VPN-сервера

Данная инструкция действует на версиях от XP и выше. К сожалению, через стандартное средство создания виртуальных частных сетей можно подключить только одного пользователя в сессии.

Если не создать постоянный IP или доменное имя, то для подключения пользователя каждый раз придется менять адрес сервера.

На этом создание сервера заканчивается, теперь к нему можно подключить одного пользователя. Для входа используется логин и пароль из созданной ранее учетной записи.

VPN-сервер на Windows XP

Данная инструкция актуальна для настройки Windows 7, 8 и 10. В XP для настроек используется мастер настроек.

В дальнейшем настройки пользователя и протокола IPv4 производятся, как на остальных версиях Windows.

Настройка подключения через Windows 8 и 10

VPN-подключение на Windows 8 стало более простым в использовании и осуществляется через небольшую программу. Она располагается в разделе «Сеть » - «Подключения » - «VPN ».

VPN-подключение на Windows 10 и 8 настраивается не только через «Панель управления », но и через встроенную программу. В ней нужно указать название подключения, адрес сервера и данные для входа в систему.

После ввода данных сеть можно запустить из меню подключений. На этом вопрос, как создать VPN-подключение можно считать разобранным.

Как создать сервер VPN, ошибки

Если у пользователя имеются какие-либо неполадки при подключении к VPN, то об этом сообщает выплывающее окно с номером и описанием проблемы.

809

Является наиболее часто встречающейся, она возникает при подключении через MikkroTik шлюз с протоколом L2TP.

Чтобы ее исправить, нужно выполнить 3 этапа настройки:

Если после этих настроек ошибка 809 не устраняется, то нужно изменять реестр. Для этого используйте комбинацию клавиш Win + R и введите regedit Далее перейдите в раздел HKEY_LOCAL_MACHINE \System \ CurrentControlSet \Services \Rasman \Parameters . Далее создайте параметр DWORD с именем ProhibitIpSec и значением 1.

После этого перезагрузите ПК.

806

После настройки VPN Windows 8 может появиться ошибка 806 . Она возникает при неправильной настройке сети или подключения сетевого кабеля.

Рассмотрим решение этих проблем:

- Перейдите в настройки изменения параметров адаптера.

- Далее создайте новое входящее подключение и в нем добавьте пользователя с подключением через Интернет.

- В свойствах подключения нужно выбрать протокол версии 4.

- Теперь нужно перейти в дополнительные настройки протокола TCP/IPv4 и снять галочку с «Использовать основной шлюз в удаленной сети ».

- Теперь нужно в брандмауэре разрешить входящие соединения через порт TCP 1723 с разрешением протокола GRE.

- Также нужно на сервере установить постоянный IP и настроить передачу данных на порт 1723.

Таким образом, удаляемый сервер будет передавать все данный через этот порт и соединение не будет разрываться.

619

На Windows 7 возникает при неправильной настройки безопасности соединения VPN.

В большинстве случаев возникает при неправильном введении имени и пароля пользователя, но также может появиться при блокировки подключения фаерволом или при неправильной точки доступа. Если все введенные данные верны, то ошибка заключается в неправильной настройке безопасности. Их нужно сбросить:

- В свойствах VPN-подключения перейдите во вкладку безопасности и используйте рекомендуемые параметры.

- Также надо назначить пункт «требуется шифрование данных (иначе отключаться) ». После этого требуется сохранить изменения и отключить компьютер для перезагрузки.

VPN-подключение позволяет надежно защищать все передаваемые данные. Благодаря дополнительным протоколам шифрования нежелательные лица не смогут просматривать информацию пересылаемую между пользователями и серверами. Главное правильно произвести настройку подключения к серверу.

Видео по теме

В современном мире кибернетическое пространство стало куда более популярным, чем реальный мир. Молодые люди с бо́льшим удовольствием проводят время в онлайн-играх и социальных сетях, нежели за прогулкой или чтением книги. И это можно понять - доступность информации повышает осведомлённость и общее развитие человека. Однако по некоторым причинам информационные и социальные ресурсы могут блокироваться провайдерами, государственными структурами или самими сайтами. В этом случае не стоит отчаиваться, так как блокировку в большинстве случаев можно обойти.

Что такое VPN-соединение и для чего оно нужно

VPN (англ. Virtual Private Network - виртуальная частная сеть) - обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, интернет). Несмотря на то, что коммуникации осуществляются по сетям с меньшим или неизвестным уровнем доверия (например, по публичным сетям), уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям благодаря использованию средств криптографии (шифрования, аутентификации, инфраструктуры открытых ключей, средств для защиты от повторов и изменений передаваемых по логической сети сообщений).

Википедия

https://ru.wikipedia.org/wiki/VPN

Если объяснять простыми и понятными словами, VPN - это возможность доступа к интернет-ресурсам через другие сети. При этом используются несколько уровней смены каналов, а значит, шифруется ваш IP-адрес, а доступ предоставляется по схеме: интернет - виртуальная сеть (или несколько виртуальных сетей) - интернет. При использовании VPN провайдеры «видят» соединение с некой сетью или сервером, а дальнейшие запросы к ресурсам происходят уже через зашифрованный канал. Таким образом, вам возвращаются пакеты данных вне зависимости от блокировок поставщика интернета.

При подключении к интернету через виртуальную сеть провайдер не отслеживает трафик

Главным минусом VPN считается снижение скорости во время сёрфинга и скачивания файлов, однако технологии не стоят на месте и платные сервисы уже обеспечивают хорошую скорость связи.

Как создать и настроить VPN соединение на Windows 10

Существует несколько возможностей настроить VPN для Windows 10. Условно их можно разделить на:

- вшитые (стандартные инструменты ОС);

- сторонние (специальные программы и расширения браузеров, а также функции некоторых роутеров).

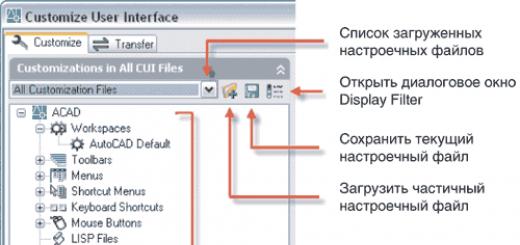

Создание VPN через «Параметры Windows»

Создание виртуальной сети через «Параметры Windows» - это самый трудоёмкий, но в то же время самый надёжный способ для получения доступа к заблокированным ресурсам. Кроме того, после создания VPN им довольно легко управлять и в случае необходимости изменять адрес сервера:

- Нажимаем комбинацию клавиш Win+I и переходим в апплет «Сеть и интернет».

В блоке «Параметры Windows» открываем элемент «Сеть и интернет»

В блоке «Параметры Windows» открываем элемент «Сеть и интернет» - Открываем вкладку VPN и щёлкаем по значку плюса с надписью «Добавить VPN-соединение».

Нажимаем на значок плюса с подписью «Добавить VPN-соединение»

Нажимаем на значок плюса с подписью «Добавить VPN-соединение» - Далее заполняем форму:

- Сохраняем изменения через одноимённую кнопку.

Щёлкаем по соединению и нажимаем «Подключиться»

Щёлкаем по соединению и нажимаем «Подключиться» Открытые VPN серверы можно найти в интернете, к примеру, или на аналогичном ресурсе.

Видео: как создать VPN-соединение

Как отключить или удалить VPN-соединение

Если нужда в VPN отпала или вам не понравились предоставляемые услуги, созданное соединение можно отключить или удалить:

Автоматическая настройка виртуальной сети при помощи специальных программ

Как и большинство функций Windows, создание VPN-соединения взяли на вооружение разработчики программного обеспечения. В итоге пользователи получили целый рынок с программами, которые упрощают создание тоннеля и подключения к виртуальным сетям. Большинство из них представляют собой небольшое окно со всего одной кнопкой - подключения/отключения от VPN.

Одной из таких программ является HideGuard VPN. На её примере очень легко проследить, как происходит подключение к виртуальной сети:

Настройка через роутер

К сожалению, не на всех маршрутизаторах можно устанавливать VPN-соединения. Для этого роутер должен обладать технологией DD-WRT, однако устройства, которым меньше четырёх лет, почти наверняка имеют необходимую прошивку. Настройки маршрутизаторов разнятся, но в целом управление виртуальной сетью находится в одинаковых вкладках:

VPN в браузере

Вместо установки виртуального соединения для всего компьютера можно прибегнуть к частичному использованию VPN в браузере. Для этого можно использовать две возможности:

- внутренние настройки браузера (к примеру, Opera имеет встроенную функцию с хорошим и бесплатным VPN);

- расширения в магазинах браузеров.

Режимы «Турбо» в некоторых ситуациях также можно считать виртуальными сетями, однако работают они только когда ваш браузер имеет низкую скорость доступа к определённому адресу, в остальных случаях функция игнорируется.

Чтобы включить VPN в браузере Opera, необходимо немного изменить настройки обозревателя. Для этого нажимаем комбинацию клавиш Alt+P, в меню выбираем пункт «Дополнительно», затем «Безопасность» и чуть пролистываем страницу с настройками вниз. Находим графу VPN и переключаем тумблер в рабочее положение.

Включаем VPN переводом соответствующего тумблера в правое положение

Включаем VPN переводом соответствующего тумблера в правое положение В других браузерах можно установить дополнительные расширения, которые добавят в обозреватель функцию VPN:

Я предпочитаю использовать именно браузерный VPN, а причин для этого несколько. Во-первых, для большинства расширений можно установить исключения в работе виртуальной сети, а это даёт огромные преимущества, к примеру, применять сервис только к одному-двум сайтам. Для остального интернета будет использоваться оригинальное соединение. Во-вторых, при скачивании файлов через приложения и обменники трафик не будет превышать объём получаемой информации, так как пакеты нередко «теряются», когда проходят десятки узлов в виртуальной сети. И кроме того, я всегда ценю скорость соединения, а виртуальная сеть, даже платная и наиболее быстрая, будет замедлять передачу данных, что неприемлемо в некоторых случаях.

Видео: как установить VPN в браузерах Chrome, Opera, Mozila

Работать с VPN на компьютере под управлением Windows 10 очень просто. Стандартными средствами можно создать и настроить виртуальное соединение. При необходимости его можно быстро удалить или временно отключить.

Стали обыденностью. Правда, никто особо не задумывается над тем, что стоит за понятием типа «VPN, настройка, использование и т. д.». Большинство пользователей предпочитает не лезть в дебри компьютерной терминологии и использовать стандартные шаблоны. А зря. Из знаний о таких подключениях можно извлечь массу выгод, например, увеличить трафик или скорость подключения и т. д. Давайте посмотрим, что же на самом деле представляет собой подключение к виртуальной сети на примере взаимодействия операционных систем Windows на стационарном компьютерном терминале и Android на мобильном девайсе.

Что такое VPN

Начнем с того, что VPN-настройка невозможна без общего принципа понимания сути создаваемого или используемого подключения.

Если объяснять простыми словами, в такой сети обязательно присутствует так называемый маршрутизатор (тот же роутер), предоставляющий компьютерам или мобильным устройствам, пытающимся подключиться к существующей сети, стандартные дополнительные IP-адреса для доступа в «локалку» или Интернет.

При этом виртуальная сеть, в которой имеется активированная настройка VPN-подключения, воспринимает любое устройство, к ней подключенное, с присвоением уникального внутреннего IP-адреса. Диапазон таких адресов составляет в обычном стандарте от нуля до значения 255.

Что самое интересное, даже при выходе в Интернет внешний IP-адрес устройства, с которого производится запрос, определить не так уж и просто. На это есть несколько причин, о которых будет сказано ниже.

Простейшая настройка VPN для "Андроид"

Практически все виртуальные сети с использованием беспроводного подключения по типу Wi-Fi работают по одному принципу - присвоение свободных IP-адресов из имеющегося диапазона. Неудивительно, что любое мобильное устройство может быть запросто к ним подключено (но только при условии, что оно поддерживает соответствующие протоколы подключения).

Впрочем, сегодня любые смартфоны или планшеты на основе ОС Android имеют в своем функционале опцию подключения того же Wi-Fi. Сеть определяется автоматически, если девайс находится в зоне ее покрытия. Единственное, что может понадобиться, так это только ввод пароля. Так называемые «расшаренные» (share) не требуют пароля вообще.

В данном случае нужно на смартфоне или планшете зайти в основные настройки и активировать подключение Wi-Fi. Система сама определит наличие радиомодулей на расстоянии 100-300 метров от аппарата (все зависит от модели раздающего маршрутизатора). После определения сети отобразится меню со всеми доступными подключениями с указанием их блокировки. Если на сети имеется значок навесного замка, она защищена паролем (впрочем, в сообщении это будет указано изначально). Знаете пароль - вводите.

В сетях общего пользования, где вход при помощи пароля не предусмотрен, и того проще. Сеть определилась? Все. Кликаем на подключение и пользуемся. Как уже понятно, VPN-настройка в данном случае не требуется вообще. Другое дело, когда нужно использовать настройки Windows или другой операционной системы (даже мобильной) для создания подключения или же присвоения компьютерному терминалу или ноутбуку статуса раздающего VPN-сервера.

Создание и в Windows

С «операционками» семейства Windows не все так просто, как думает большинство пользователей. Конечно, автоматическое распознавание сети или подключения посредством Wi-Fi, ADSL или даже прямого подключения через сетевую карту Ethernet они производят (при условии наличия установленного оборудования). Вопрос в другом: если раздающим является не роутер, а ноутбук или стационарный компьютер, как выкрутиться из этой ситуации?

Основные параметры

Тут придется покопаться в настройках VPN. Windows как операционная система рассматривается в первую очередь.

Сначала нужно обратить внимание даже не на настройки самой системы, а на ее сопутствующие компоненты. Правда, при создании подключения или использования его по максимуму придется настраивать некоторые протоколы типа TCP/IP (IPv4, IPv6).

Если провайдер не предоставляет такие услуги в автоматическом режиме, придется производить настройки с указанием заранее полученных параметров. К примеру, при автоподключении поля в свойствах интернет-браузера для заполнения будут неактивными (там будет стоять точка на пункте «Получить IP-адрес автоматически»). Именно поэтому не придется прописывать значения маски подсети, шлюза, DNS- или WINS-серверов вручную (тем более это касается серверов прокси).

Настройки роутера

Независимо от того, производится ли настройка VPN ASUS-ноутбука или терминала (впрочем, и любого другого устройства), общим является все-таки доступ в сеть.

Для правильной необходимо зайти в его собственное меню. Осуществляется это при помощи любого интернет-браузера при условии прямого подключения роутера к компьютеру или ноутбуку.

В адресном поле вводится значение 192.168.1.1 (это соответствует большинству моделей), после чего следует активировать функцию включения (задействования параметров маршрутизатора в расширенном режиме). Обычно такая строка выглядит как WLAN Connection Type.

Использование VPN-клиентов

VPN-клиенты являются достаточно специфичными программами, работающими по подобию анонимных прокси-серверов, скрывающих истинный IP-адрес пользовательского компьютера при доступе в локальную сеть или в Интернет.

Собственно, применение программ такого типа сводится практически к полному автоматизму. VPN-настройка в данном случае, в общем-то, и не важна, поскольку приложение само перенаправляет запросы с одного сервера (зеркала) на другой.

Правда, с настройкой такого клиента придется немного повозиться, особенно если хочется сделать в домашней виртуальной сети максимум доступных подключений. Тут придется выбирать между программными продуктами. И надо отметить, что некоторые приложения, самые маленькие по размеру, иногда превосходят коммерческую продукцию многих известных брендов, за которые еще и приходится платить (кстати, и деньги немалые).

А как же TCP/IP?

Само собой разумеется, что практически все вышеуказанные настройки в той или иной степени затрагивают протокол TCP/IP. На сегодняшний день для комфортного и не придумано ничего лучше. Даже удаленные анонимные прокси-серверы или локальные хранилища данных все равно используют эти настройки. Но с ним нужно быть осторожными.

Лучше всего перед изменением параметров обратиться к провайдеру или к системному администратору. Но четко нужно помнить одно: даже при задании значений вручную, как правило, маска подсети имеет последовательность 255.255.255.0 (в может изменяться), а все адреса IP начинаются со значений 192.168.0.X (последняя литера может иметь от одного до трех знаков).

Заключение

Впрочем, все это тонкости компьютерных технологий. Тот же самый клиент VPN для "Андроид" может обеспечивать связь между несколькими интеллектуальными устройствами. Вот только самая большая загвоздка состоит в том, стоит ли задействовать такое подключение на мобильном гаджете.

Если вы заметили, особо в технические подробности мы не вдавались. Это, скорее, описательная инструкция насчет общих понятий. Но даже тот простой пример, думается, поможет, так сказать, уразуметь саму суть вопроса. Более того, при его четком понимании вся проблема сведется только к настройкам системы, что никак не скажется на конкретном пользователе.

Но тут нужно быть очень осторожным. Собственно, для тех, кто не знает, что такое VPN- подключение, это мало что даст. Для более продвинутых пользователей стоит сказать, что создавать виртуальную сеть собственными средствами ОС Windows не рекомендуется. Можно, конечно, использовать начальные параметры настройки, однако, как показывает практика, лучше иметь в запасе какой-то дополнительный клиент, который всегда будет как козырь в рукаве.